Menu "Opcje" składa się z z poszczególnych zakładek:

Główne:

Tutaj przy pomocy przycisku "Ustawienia dziennika..." możemy zmienić, jaki ma być maksymalny rozmiar dziennika (ile może zająć przestrzeni na dysku), czy wpisy mają być dokonywane tylko wtedy jeśli jest taka potrzeba czy mają być archiwizowane wszystkie i trzymane przez określony czas (domyślnie jest to 7 dni). Na zakładce "Główne" możemy jeszcze zdecydować czy chcemy aby zapora uruchamiała się razem z systemem ("Uruchom automatycznie razem z systemem" - tego ustawienia raczej nie należy zmieniać), czy po starcie zapory jej główne okno z opcjami ma się pojawiać na pulpicie czy też ma być minimalizowane do zasobnika ("Minimalizuj do zasobnika systemowego"), oraz możemy zadecydować jak ma działać przycisk zamknij, tzn czy będzie zamykał program czy tylko go minimalizował do zasobnika. Jeśli ustawimy druga opcję to zamykanie programu będzie możliwe poprzez kliknięcie w oknie głównym menu "Plik" i wybraniu "Zamknij", bądź też kliknięciu prawym przyciskiem myszy na ikonce w zasobniku systemowym i wybraniu odpowiedniej opcji.

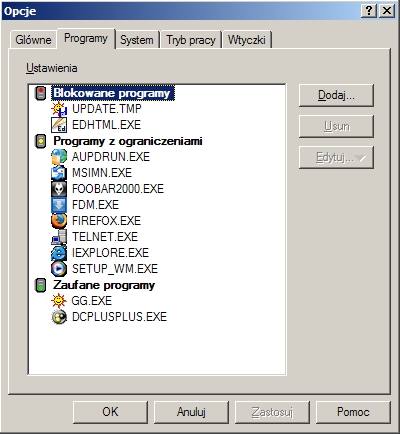

Programy:

Tutaj programy zainstalowane na komputerze i łączące się z internetem/siecią są podzielone na 3 grupy:

- blokowane programy - proramy z tej listy są blokowane, nie mogą się w żaden sposób komunikować z siecią,

- programy z ograniczeniami - programy na tej liście mogą się komunikować z internetem, ale tylko pod pewnymi warunkami, mają określone reguły, które można zmienić w zależności od potrzeb (np. program, który ma pozwolenie na kmunikowanie się z internetem przy pomocy portu 80, przy próbie komunikacji na innym porcie jest blokowany), reguły można zmienić zaznaczając dany program i klikając z boku przycisk "Edytuj...", tam możemy zadecydować czy program ma być przepuszczany zawsze i bez względu na wszystko, zawsze blokowany, czy też ma się łączyć przy pomocy pewnej reguły. Regułę możemy stworzyć/zmodyfikować sami (Edytuj...->Modyfikuj Reguły), lub też skorzystać z gotowego szablonu (Edytuj...->Utwórz regułę używając szablonu). Mamy kilka gotowych reguł np. "Browser", która będzie odpowiednia dla przeglądarek internetowych, "Download Menager" - dla programów nadzorujących ściąganie plików, itd.

- zaufane programy - programy z tej listy nie mają żadnych ograniczeń, ich połączenia z siecią nie są praktycznie kontrolowane

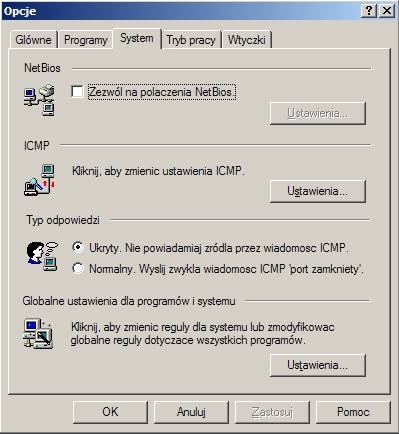

System:

Na tej zakładce może zadecydować:

-o tym czy połączenia NetBios mają być przepuszczane ("Zezwól na płączenia NetBios."). Jesli na nie pozwolimy, możemy je odpowiednio ustawić (przycisk "Ustawienia..."). Połącznie NetBios będą nam potrzebne szczególnie wtedy gdy będziemy chcieli coś udostępnć w sieci ("Otoczenie sieciowe"). W ustawieniach możemy sprecyzować nazwę domeny, numer IP bądź też zakres numerów IP, które mogą się łączyc z komputerem i wymieniać dane przy pomocy otoczenia sieciowego (w systemach Windows),

-o tym jakie pakiety ICMP mają być akceptowane a jakie nie. Po kliknięciu przycisku "Ustawienia..." pojawia nam się tabelka z podziałem pakietów przychodzących i wychodzących,

Komentarz: Powinniśmy "zaptaszyć" jak najmniej pakietów testujących jak to możliwe, czyli przepuszczać (wysyłać/odbierać) tylko te, które są niezbędne do prawidłowego funkcjonowania programów i usług uruchomonych na komputerze. Im więcej pakietów ICMP ktoś może wysłać i odebrać z naszego komputera, tym więcej informacji może o nim zdobyć a co za tym idzie znaleźc dziurę w zabezpieczeniach i włamać się.

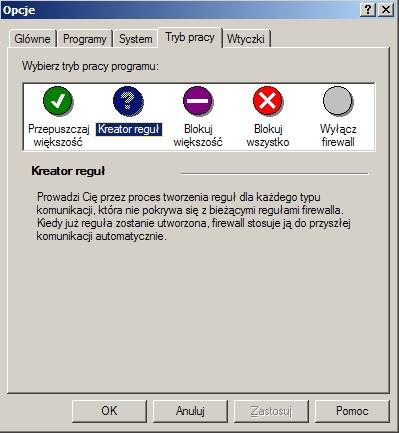

Tryb pracy:

Na tej zakładce możemy zadecydować w jakim z pięciu trybów ma pracować nasz Outpost Firewall, funkcje te zostały bliżej opisane w dziale "Podstawy".

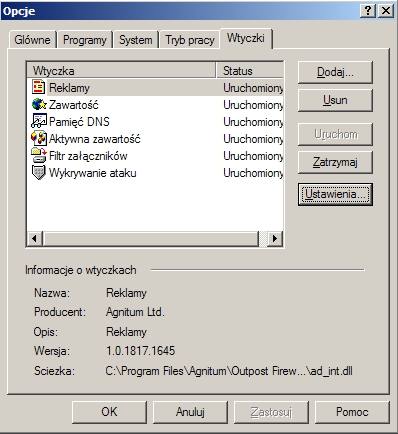

Wtyczki:

Wtyczki, są to jakby mini programiki (najczęściej w postaci plików *.dll), które poszerzają możliwości programu. Firewall Outpost także posiada klka takich wtyczek standardowo instalujących się wraz z nim. Wtyczki dokładniej zostały opisane w kolejnym dziale.